Heute möchte ich eine Phishing-Kampagne präsentieren, die augenscheinlich darauf abzielt, Login-Daten für Adobe Document Cloud-Konten zu stehlen. Hier dürfte es um Firmengeheimnisse gehen. Eine Besonderheit ist, dass die Kampagne zuerst einen normal erscheinenden Geschäftskontakt aufbaut, um den eigentlichen Phishingversuch erst im zweiten Schritt durchzuführen.

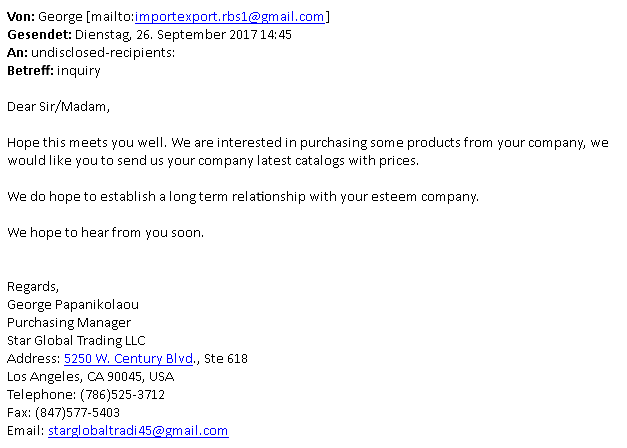

Die Geschichte dieses geduldigen Phishzugs beginnt im September 2017 mit folgender E-Mail:

Die E-Mail wirkt nicht besonders gefährlich. Es gibt keine Links für dubiose Downloads oder Anhänge. Es scheint eine normale Kontaktaufnahme seitens einer amerikanischen Firma mit mehreren potentiellen Geschäftskunden zu sein (Sendung an Undisclosed Recipients, also nicht öffentliche Empfänger). Zwar würde ich erwarten, dass so eine Firma nicht von einer generischen gmail.com-Adresse mit nummeriertem Benutzernamen aus kommuniziert, und die Anfrage ist in Sachen Produkte völlig unspezifisch, aber Business-E-Mails sind optisch und inhaltlich leider selten besser als Spam. Auch dass das Telefon der kalifornischen Firma nach den Vorwahlnummern in Florida steht, das Fax aber in Illinois, mag nicht auffallen. Da der Autor wohl griechischer Herkunft ist, kann man ihm die grammatischen Mängel auch verzeihen.

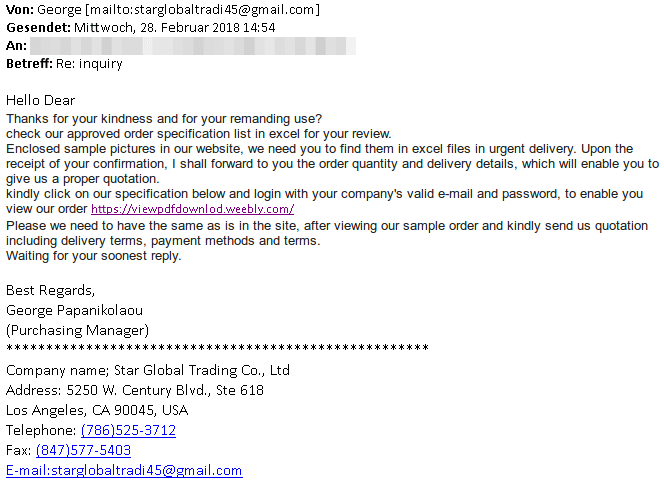

Da nichts offensichtlich Gefährliches vorliegt, ist es verständlich, dass sich ein Sachbearbeiter berufen fühlte, darauf zu antworten. Nach erfolgter Antwort passierte jedoch mehrere Monate nichts, bis Ende Februar dann eine erneute E-Mail kam:

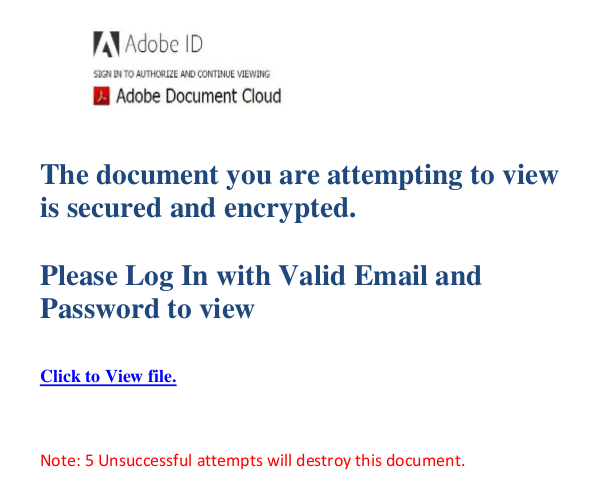

Diese Mail ging nun direkt an den betreffenden Sachbearbeiter. Hier gibt es einen Link auf eine Weebly-Seite, zudem auch ein angehängtes PDF-Dokument, das vorgibt, man müsse sich mit seinen Logindaten der Adobe Document Cloud anmelden. Ein darin enthaltener Link „Click to View File“ führt auf dieselbe Weebly-Seite:

Die Rechtschreibung des Links sowie des Dokuments lassen aufhorchen: „viewpdfdownlod“ als Subdomäne, „Purchae order.pdf“ als Dateiname. Sehr liederlich. Und natürlich ist weebly.com nicht die Adresse, unter der man einen Login für die Adobe Document Cloud erwartet. Weebly.com ist einer der führenden Baukästen für Webseiten.

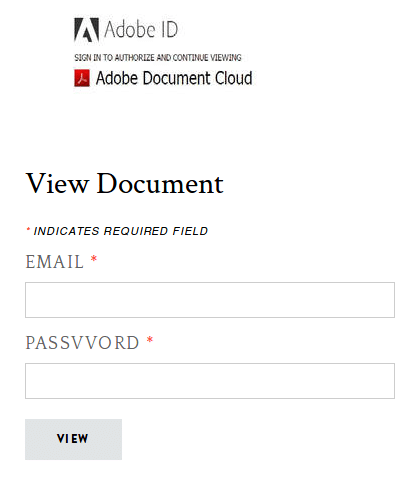

Die Webseite soll jedoch den Eindruck erwecken, ein Zugang zur Adobe Document Cloud zu sein:

„Passvvord“ mit zwei V statt W? Nein, das dürfte Adobe wohl eher nicht passieren. An dieser Stelle dürfte die Eingabe echter Zugriffsdaten zur Adobe Document Cloud den Verlust des Kontos und damit die Offenlegung aller dort gespeicherter Dokumente gegenüber den Betrügern zur Folge haben.

Wenn man sich Zugangsdaten ausdenkt und diese eingibt, erfolgt jedenfalls sofort eine Meldung, es handele sich um ungültige Daten. Entweder wird so grundsätzlich geantwortet, während die in Wirklichkeit gültigen Daten in irgendeiner Datenbank zur späteren Veruntreuung landen, oder sie werden gar direkt ausprobiert und melden daher tatsächlich einen echten Fehler. Natürlich ist es möglich, dass bei Verwendung echter Daten auch ein schadsoftwareverseuchtes Dokument übertragen wird – sozusagen als Dank für die gültigen Zugangsdaten gibt es gleich noch einen Erpressungstrojaner obendrauf. Aber das kann ich nur vermuten.

Wer die Adobe Document Cloud nicht verwendet, dürfte durch diesen Angriff keinen Schaden erleiden, aber es ist trotzdem sehr sinnvoll, sich mit jeder eingehenden E-Mail immer genauestens auseinanderzusetzen und sich solcher Angriffsvektoren bewusst zu sein, denn schon morgen kann es eine besser aufgemachte und glaubwürdigere E-Mail sein, die tatsächlich Ihren Clouddienst betrifft.

Bitte geben Sie mir ein kleines Feedback!

War dieser Beitrag für Sie nützlich?

[thumbs-rating-buttons]