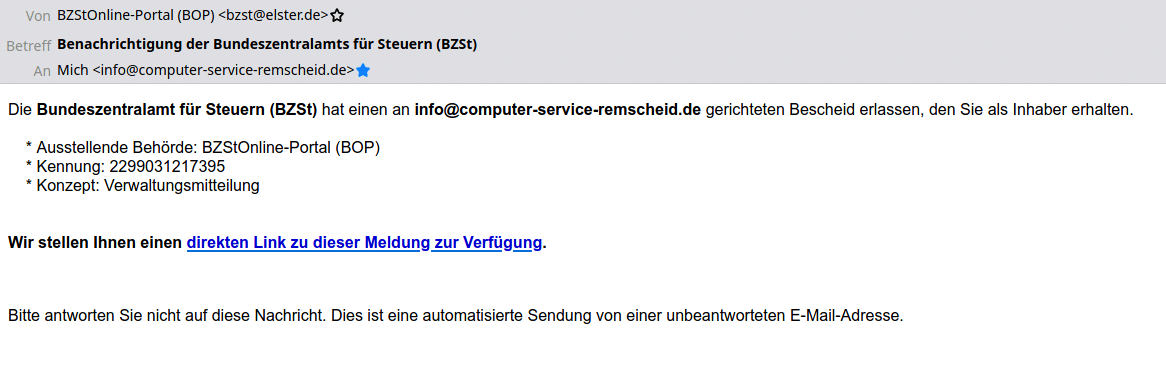

Kürzlich hatte ich eine spannende E-Mail im Posteingang. Augenscheinlicher Absender war kein geringerer als das Bundeszentralamt für Steuern, das vorgibt, es habe „einen an info@c(…)d.de gerichteten Bescheid erlassen, den Sie als Inhaber erhalten“.

Und wieder handelt es sich um einen gar nicht schlecht gemachten Phishing-Angriff.

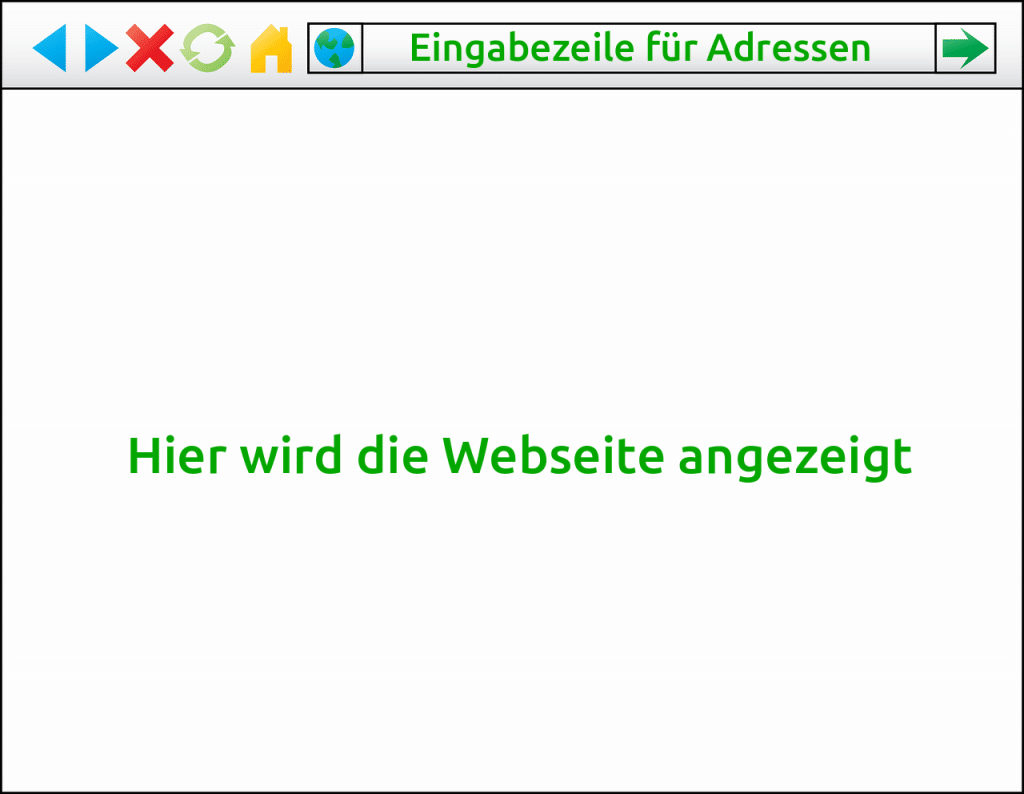

Hier die Mail in ihrer schlichten Pracht:

Keine der üblichen Sprachfehler und sogar eine angebliche, natürlich gefälschte Absendeadresse „bzst @ elster.de“. Man kann niemandem einen Vorwurf machen, wenn er denkt, dass das Ding eine echte automatische Nachricht ist.

Der blaue Link selbst führt natürlich wieder in ein Domänendickicht:

https :// www.sma1- mjt.sch.id/wp-admin/BOP online-portal/Dem Link wurden meinerseits Leerzeichen hinzugefügt, damit er nicht benutzt werden kann. Wieder zeigt sich, dass damit gerechnet wird, dass der Durchschnittsanwender die URL nicht liest oder nicht versteht. Die Domäne sma1-(…).id liegt unter der länderspezifischen Top-Level-Domäne von Indonesien (hier fett). Outsourcing des Amtes in ein billiges Drittland? Eher nicht.

Schauen wir in die Kopfzeilen der Mail, steht dort die elster.de Mailadresse als Antwortadresse. Etwas weiter unten finden wir aber Hinweise auf einen absendenden Server der Domäne legabanget.com, die in Kuala Lumpur registriert ist. Und noch etwas darunter befindet sich eine Zeile mit einem weiteren Hinweis auf Indonesien:

X-PHP-Script: hivecindonesia. com/pgyswffd .php for 45.130.136.43Diese Zeile verrät uns, dass zur Erstellung der Mail eine PHP-Datei auf dem Server einer Firma Hivec Design Development in Indonesien verwendet wurde.

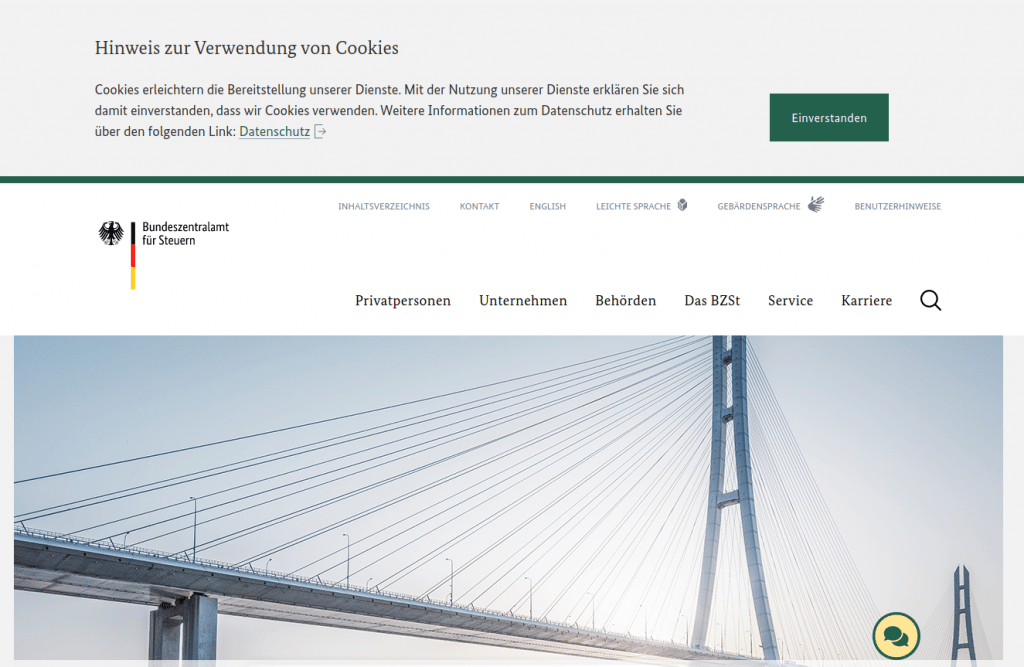

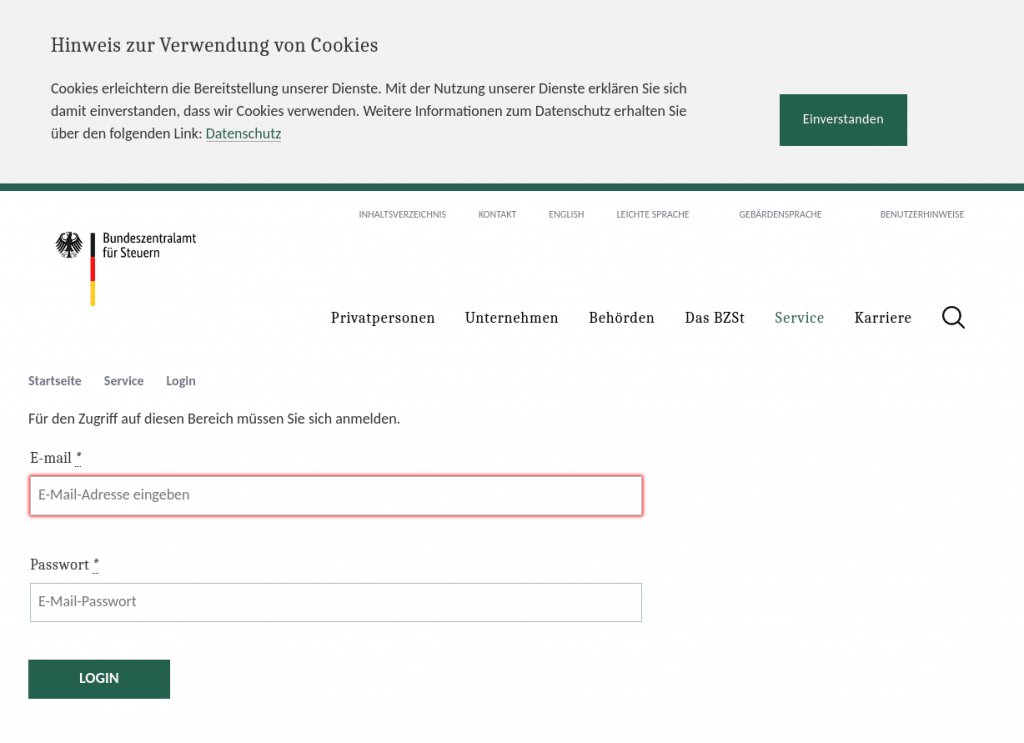

Der Link führt, wenn man ihn öffnet, auf eine nachgemachte Website:

Der Link öffnet keine gefälschte Startseite, sondern einen Login. Die übrigen Links auf dieser Login-Seite führen sämtlich zu den echten Seiten des Auftritts des Amtes. Auf der echten Website gibt es überhaupt gar keinen Login zu dem echten Portal. Eine Suche bei dem Amt nach dem Portal führt den Login zwar als Link dorthin zutage, aber er befindet sich tatsächlich auf elster.de und sieht völlig anders aus.

Offensichtlich geht es also darum, Zugangsdaten zum Elster-Portal zu stehlen. Eine fiktive E-Mail-Adresse und einen Fluch als Passwort später öffnet sich dann nämlich die korrekte Loginseite von elster.de. Welchen Schaden die Phisher dann mit der erbeuteten Mailadresse und dem Passwort anstellen wollen, bleibt ihr Geheimnis, aber da sehr viele Anwender aus Gewohnheit überall dasselbe Passwort verwenden und oft nur eine Mailadresse haben, die häufig auch Benutzername ist, gehen die möglichen Anwendungsbereiche weit über Schindluder mit dem Steuerportal selbst hinaus.