In einschlägigen Gruppen auf Facebook und anderenorts, die sich mit Sicherheitsfragen der IT beschäftigen, findet man täglich Nachfragen verunsicherter Anwender zu Spam-Mails, E-Mails mit fragwürdigen und unheimlichen Zahlungsaufforderungen oder Bestellungen, die man nicht getätigt hat, oder gleich mit angehängter Schadsoftware. In solchen Gruppen sind allerdings bei weitem nicht nur Experten unterwegs. Hier beantworten vornehmlich Laien Fragen von Laien und schüren mit völlig unsinnigen Ratschlägen Unsicherheit und Panik.

E-Mails als Unheilsbringer

Fakt ist, E-Mails zählen zu den häufigsten Wegen, auf denen Angriffe aller Art auf Daten und Computer erfolgen. Man kann hier grob drei Arten von Gefahren unterscheiden, wobei es möglich ist, dass eine Mail auch in zwei oder gar alle drei dieser Kategorien passt. Es handelt sich um folgende drei Arten:

- Spam-E-Mails, die oft mit betrügerischer Absicht Waren oder Dienstleistungen anpreisen;

- Phishing-Mails, deren Ziel es ist, Zugangsdaten für Webseiten, Bankkontendaten oder Kreditkartendaten zu ermitteln;

- Schadsoftware-Mails, deren Ziel es ist, auf dem Gerät des Anwenders eine oder mehrere schädliche Programme zu installieren, üblicherweise Trojaner.

Spam-E-Mails

Spam findet fast jeder Anwender täglich in seinem Posteingang. Bei Spam handelt es sich um meist unerwünscht zugesendete Werbung. Es kann Werbung für real existierende Produkte oder Dienstleistungen sein, aber auch Betrug. Reiner Spam, also Mails, die weder einen Anhang besitzen noch dazu animieren, auf enthaltene Internet-Links zu klicken, ist völlig ungefährlich, solange Sie auf den Inhalt selbst nicht hereinfallen. Es dürfte sich mittlerweile herumgesprochen haben, dass avisierte große Geldmengen, die irgendwo im Ausland liegen sollen und mithilfe eines netten Menschen (also mit Ihnen) losgeeist werden sollen, nicht existieren. Auch erfolgreiche Heimarbeit mit immensen Einkünften, plötzliche gewaltige Erbschaften, eigentlich verschreibungspflichtige Medikamente uvm., was Spam-Mails einem versprechen, sind Humbug oder gar Betrug. Die einzige notwendige Vorsichtsmaßnahme ist jedoch: glauben Sie es nicht, reagieren Sie nicht. Vor allem: antworten Sie nicht, denn so bestätigen Sie nur, dass jemand die Mails liest. Am anderen Ende sitzt niemand, den Ihre Empörung über Spam interessiert. Auch das Weiterleiten an Meldestellen bringt nichts außer zusätzlichem Mailverkehr.

Phishing-E-Mails

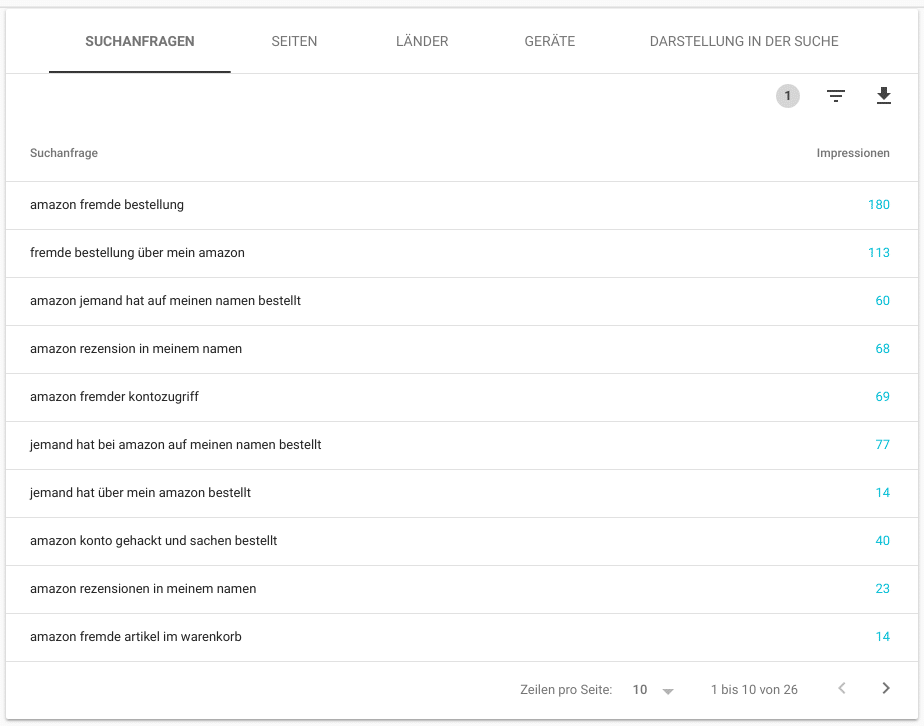

Auf meiner Webseite finden Sie sehr viele Beispiele für Phishing-E-Mails. Beim Phishing handelt es sich um den Versuch, Zugriffsdaten für Webseiten und Benutzerkonten oder Bank- und Kreditkartendaten zu stehlen. Konkret soll der Anwender, der solch eine Phishing-Mail erhält, dazu gebracht werden, einem Link ins Internet zu folgen, wo er auf einer Webseite seine Zugriffsdaten für die dargestellte Seite eingeben soll. So wird zum Beispiel regelmäßig über mehr oder weniger geschickt gefälschte Mails des Versandhändlers Amazon behauptet, jemand habe über das Konto des Mail-Empfängers versucht, einen Kauf zu tätigen. Hier wird Angst erzeugt: hat jemand Zugriff auf mein Konto? Dass dies oft gelingt, zeigt z.B. die Statistik meiner Webseite in der Google Search Console, welche die Suchanfragen auflistet, die zu Anzeigen meiner Seite und damit des soeben verlinkten Beitrags führen:

Formulierungen wie „jemand hat bei amazon auf meinen namen bestellt“ (77-mal genau so eingegeben!) zeigen, dass die Rechnung der Phisher aufgeht: über 500 Personen haben innerhalb von drei Monaten diesbezügliche Suchen auf Google angestellt, weil sie wohl entsprechende Phishing Mails bekommen haben. Für diese Personen war die Mail also zumindest plausibel genug, um nach Hinweisen für einen Betrug oder auch nach einer Lösung für das als echt betrachtete Problem zu suchen. Wie groß mag die Zahl derer sein, die gar nicht erst misstrauisch wurden, sondern gleich dem in der Mail enthaltenen Link zu einer gefälschten Amazon-Seite gefolgt sind, um das Problem zu beheben, und auf diese Weise den Phishern ins Netz gegangen sind und ihr Konto verloren haben?

Wie man Phishing Mails erkennt, habe ich in dem hier verlinkten und vielen weiteren Beiträgen mit deutlichen Beispielen erläutert. Grundsätzlich sollten Sie immer misstrauisch sein, wenn etwas Unwahrscheinliches behauptet wird, wenn Sie innerhalb der Mail auf einen Link klicken sollen, um sich dann irgendwo einzuloggen, oder ähnliches.

Wenn die Behauptung aus einer Phishing Mail auch nur ein bisschen plausibel auf Sie wirkt, prüfen Sie die Behauptung bitte unabhängig. Im Falle der Amazon-Mail bedeutet das: rufen Sie Amazon nicht aus der Mail heraus auf, sondern öffnen Sie Amazon so, als würden Sie dort etwas kaufen wollen, also über Ihre App oder Ihren Browser. Klicken Sie nicht auf Links, die in der Mail angeboten werden. Wenn an der Behauptung der E-Mail irgend etwas dran ist, werden Sie in Ihrem Amazon-Konto sicher Hinweise darauf finden. Wenn dort alles in Ordnung ist, handelt es sich um eine Phishing-Mail, die Sie einfach löschen sollten. Amazon darüber in Kenntnis zu setzen, ist eher sinnlos. Und auch wenn der Absender auf ersten Blick Amazon selbst sein sollte: das ist eine Fälschung, die Mail stammt nicht von Amazon, und deshalb bringt es auch nichts, wenn Sie sich bei Amazon beschweren.

Schadsoftware-Mails

Die dritte Variante, die in Facebook-Gruppen oft zu den unsinnigsten Ratschlägen führt, umfasst E-Mails, die über einen Anhang oder einen Link in Internet Schadsoftware beim Leser installieren sollen.

Diese Art von Mail kann z.B. mit einem Phishing-Versuch Hand in Hand gehen. So ist es z.B. bei einer aktuellen Kampagne mit vorgeblichen Versandbestätigungen von Amazon. Auf die übliche Weise wird versucht, die Leser auf gefälschte Amazon-Seiten zu locken und dort zur Eingabe ihrer Daten zu bewegen, aber es hängt außerdem eine Datei an diesen E-Mails, genauer gesagt, ein Word-Dokument – erkennbar an der Endung *.doc.

Word-Dokumente gehören zu den typischen Angriffsvektoren, da Microsoft Office sogenannte Makros verarbeiten kann. Makros sind kleine Programme, die in Dokumente aus Word, Excel, Power Point usw. eingebettet werden können. Im Falle eines Angriffs auf diesem Weg nutzt solch ein Makro die weitgehenden Möglichkeiten von Microsoft Office in einer Windows-Umgebung, um Schadsoftware, in der Regel einen Trojaner, aus dem Internet nachzuladen und im System zu installieren.

Kürzlich erfolgte in einer Facebook-Gruppe zum Thema IT-Sicherheit eine Anfrage einer besorgten Anwenderin, die eben diese E-Mail auf ihrem Handy empfangen hatte und das Dokument auch geöffnet hatte. Prompt überschlugen sich die anderen Teilnehmer der Gruppe mit größtenteils absurden Empfehlungen:

- Aktuellen Virenscanner nutzen

- Alle Programme prüfen

- Handy auf Werkseinstellungen zurücksetzen

- Alle Passwörter ändern

Was für ein Blödsinn. Einige Antwortende hatten offensichtlich nicht erkannt, dass die Fragestellerin ausdrücklich von ihrem Handy gesprochen hatte, und empfahlen Windows-Programme. Aber auch konkrete Anweisungen wie „Handy zurücksetzen“ kamen. Diese vollkommen unsinnige Aktion würde, ebenso wie das Ändern aller Passwörter, lediglich viel Arbeit machen.

Laien schreiben Schadsoftware in ihrer Unwissenheit geradezu magische Fähigkeiten zu. Die übliche Berichterstattung in den Medien fördert die Ansicht, dass Schadsoftware praktisch überall ist und auch überall mit denselben Mitteln bekämpft werden muss. Die Realität sieht jedoch ganz anders aus.

Fakt ist: Schadsoftware, die per E-Mail massenhaft verteilt wird, zielt praktisch ausschließlich auf das Betriebssystem Windows. Es beginnt schon damit, dass in der Regel, wie oben beschrieben, Microsoft Office-Dokumente als erste Stufe des Angriffs benutzt werden, was nur funktionieren kann, wenn man diese Dokumente mit Microsoft Office unter Windows öffnet und das Ausführen von Makros ausdrücklich erlaubt. Da Windows nur auf Desktop-Computern und Notebooks läuft und Microsoft Office auf Mobilgeräten keine Makros ausführen kann, kann also auf einem Handy überhaupt nichts passieren. Selbst wenn MS Office vorhanden ist, und selbst wenn diese Software irgendwann doch einmal in der Lage sein sollte, Makros auszuführen, so ist das heruntergeladene Programm trotzdem unter iOS oder Android nicht lauffähig, da es ein Windows-Programm ist.

Auf dem Handy ist es sehr viel schwieriger, sich eine Schadsoftware einzufangen, als unter Windows. Trotzdem gibt es dafür Beispiele, auch solche, die mit einer E-Mail beginnen. Zum Beispiel versuchen Mail-Kampagnen, die Banking Trojaner verteilen, nach der Infektion des Windows-Systems, den Anwender dazu zu bewegen, noch ein „Update“ für seine Banking App und die Zwei-Faktor-Authentifizierung oder die TAN per Handy zu installieren, indem sie für Android eine APK-Datei (also ein Android-Programm) bereitstellen. Dieses kann der Anwender auf dem Handy nur installieren, wenn er die Sicherheitsfunktion ausschaltet, welche die Installation von Anwendungen aus Drittquellen (andere Quellen als dem Google Play Store) verhindert. Anders ausgedrückt: es ist sehr viel mehr Mithilfe seitens des Anwenders notwendig, als nur das Öffnen einer Word-Datei.

Auf dem Handy (unabhängig davon, ob iOS oder Android) und unter macOS oder Linux sind Programme voneinander viel besser abgeschottet als unter Windows. Es ist hier um viele Größenordnungen schwieriger, andere Anwendungen zu infizieren. Aber selbst unter Windows ist dies, das eigentliche Handwerk des Schadsoftwaretyps, der technisch korrekt als „Virus“ zu bezeichnen ist, mittlerweile so schwierig geworden, dass kaum noch echte Viren existieren. Der Begriff ist zwar zu einem Sammelbegriff für Schadsoftware geworden, aber die Infektion anderer Programme ist heutzutage praktisch bedeutungslos geworden. Soviel zu dem unsinnigen Vorschlag, alle Programme zu prüfen.

Da das Handy durch das simple Öffnen einer Word-Datei nicht infiziert werden kann, erübrigt sich auch das Zurücksetzen in den Werkszustand. Passwörter ändern ist ebenfalls Unsinn, wenn man sich nicht damit auf einer Phishing-Seite eingeloggt hat – Passwörter können nicht auf magische Weise ausgelesen und ins Netz gemeldet werden. Für diese Aussage gibt es zwar Ausnahmen, indem z.B. Sicherheitslücken in Browsern oder Passwort-Managern, in denen Passwörter gespeichert wurden, ausgenutzt werden, aber auch diese Art von Angriff ist eher selten. Natürlich müssen Browser und Passwort-Manager so wie alle Software regelmäßig und zeitnah aktualisiert werden, wenn es Updates gibt.

Fakten: Was ist also sinnvoll zu tun?

Außerhalb von Windows, also auf dem Mac, unter Linux, auf dem iPhone oder Android-Handy oder -Tablet, hat Schadsoftware an einer E-Mail keine Auswirkung. Gefahr besteht hier praktisch ausschließlich unter Windows, obwohl es durchaus denkbar ist, dass jemand eine Schadsoftware für macOS auf diesem Wege verteilt. Dennoch wirken auch hier Schutzmechanismen, die eine spurlose Installation ohne Mithilfe des Anwenders verhindern sollten. Selbst MS Office hat in macOS nicht so weitreichende Möglichkeiten wie unter Windows.

Man kann es also durchaus als Sicherheitsmaßnahme ansehen, seine Mails unter einem anderen Betriebssystem als Windows zu lesen. Doch selbst Windows lässt sich nur schwer ganz ohne Mithilfe des Benutzers infizieren. Unter Windows haben zudem Virenscanner aufgrund der Möglichkeiten, die dieses System Scannern (und damit leider auch der Schadsoftware) einräumt, durchaus ihren Sinn – auf anderen Systemen jedoch eher nicht.

Unter Windows ist es also wichtig, mit Dateianhängen an E-Mails äußerst vorsichtig und misstrauisch umzugehen. Hier sollten immer genaue Prüfungen erfolgen und gegebenenfalls Rückfragen an vermeintliche Absender gestellt werden oder durch separaten Login in Konten geprüft werden, wie oben beschrieben.

Phishing Mails hingegen können unabhängig vom Betriebssystem funktionieren, da es nur darum geht, Sie auf einer gefälschten Seite zur Angabe Ihrer Daten zu bewegen. Sie müssen also lernen, gefälschte Mails und Seiten zu erkennen. Eine Hilfestellung dafür gebe ich hier und konkret bei all den verschiedenen Phishing-Beispielen auf meiner Webseite.

Schadsoftware-Mails, Phishing-Mails und Spam-Mails können gefahrlos gelöscht werden. Sie werden nicht auf magische Weise aus dem Papierkorb heraus Ihr System infizieren.