Es ist seit einiger Zeit zu beobachten, dass IT-Angriffe auf Unternehmen mittels E-Mails und Schadsoftware-Anhängen professioneller werden und häufig gezielt unternommen werden. Ein aktuelles Beispiel scheint von einer real existierenden polnischen Firma zu stammen, enthält aber einen Anhang, der leicht als schädlich zu identifizieren ist, wenn man weiß, worauf man zu achten hat.

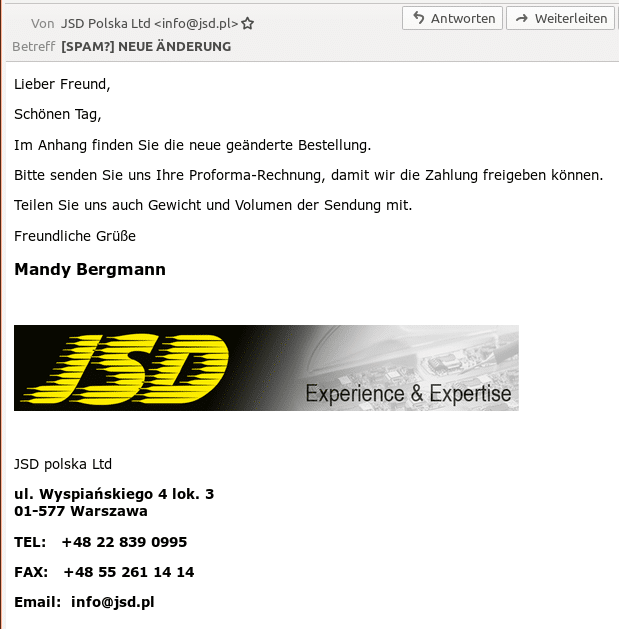

Die Mail sieht wie folgt aus:

Die Firma existiert, benutzt das in der E-Mail gezeigte Logo auf der Webseite und Adresse und Telefonnummer stimmen auch. Damit ist diese Mail tatsächlich schon deutlich glaubwürdiger als vieles, was legitim versendet wird. Leider kümmern sich nach wie vor nicht alle Firmen darum, dass Ihre -oft automatisch versendeten- E-Mails einen glaubhaften oder gar überhaupt einen Inhalt haben.

Vor diesem Hintergrund ist es viel zu leicht, überzeugend zu wirken. Abgesehen von der unpersönlichen und etwas flapsigen Anrede stört hier wenig das Bild einer echten Bestellung. Die Absendedomäne gehört zu dieser echten Firma, die Spam-Vermutung wurde durch einen E-Mail-Server hinzugefügt, weil die Domäne jsd.pl bestimmte Serverprüfungen nicht unterstützt, mit denen ermittelt wird, ob eine Mail tatsächlich von diesem Server stammt. Auch legitime Mails dieser Firma könnten daher auf diese Weise markiert werden. Die Spam-Vermutung für sich ist noch kein Grund für großes Misstrauen. In diesem speziellen Fall war es wohl wegen dieser fehlenden Serverprüfungsmöglichkeit leicht, den glaubwürdigen, aber falschen Absender einzutragen. Es gibt keinen Grund anzunehmen, dass die Firma wirklich der Absender der E-Mail ist.

Der Empfänger wurde unterdrückt, indem die Mail ausschließlich per BCC versendet wurde. BCC-Empfänger werden nicht angezeigt.

Erst der Anhang selbst macht misstrauisch. Der Name der Datei lautet: NEUE AKTUALISIERTE BESTELLUNG,pdf.iso

Wieder einmal muss darauf hingewiesen werden, dass auch Windows 10 den seit Windows 95 üblichen Irrsinn weiterhin unterstützt, bekannte Dateiendungen auszublenden. Diese standardmäßig eingestellte Dämlichkeit macht Angriffe mit Mail-Anhängen so einfach. Die Endung .iso wird dadurch bei der Anzeige in einem Windows-Mail-Client unterdrückt. ISO-Dateien sind Laufwerksabbilder, sie werden z.B. benutzt, um komplette Inhalte von CDs oder DVDs in einer einzigen Datei zu transportieren. Brennprogramme könnten dann daraus einen Datenträger erstellen.

In unserem Fall würde man eine PDF-Datei zu sehen glauben. Wenn man genau hinschaut, steht vor der Endung PDF (die Windows eigentlich nicht zeigen dürfte, aber welcher normale Anwender merkt das schon?) ein Komma, kein Punkt. Das ist eine dumme Nachlässigkeit der Angreifer, denn ein Punkt wäre hier genau so möglich gewesen.

Mit einem Archivprogramm schaue ich in die ISO-Datei hinein. Es zeigt sich, dass die ISO eine ansonsten gleichnamige Datei enthält, die aber auf .EXE statt .ISO endet. Wieder eine Erweiterung, die nicht angezeigt wird, aber diesmal für ein ausführbares Programm.

Spätestens an diesem Punkt sollte klar sein, dass dies ein Angriff und keine legitime Bestellung ist. Die Datei lade ich kurz auf virustotal.com zur Prüfung hoch, und tatsächlich entdecken 5 der 57 Virenscanner bereits einen Trojaner-Downloader. Aber eben nur 5. Die Schutzfunktion von Virenscannern ist nicht zuverlässig genug, um sich allein darauf zu stützen. Es ist zu vermuten, dass der Trojaner-Downloader bei Ausführung einen Erpressungstrojaner herunterlädt, der dann die Daten der Firma im Netzwerk verschlüsselt und ein Lösegeld fordert.

Fazit: Mehr oder weniger gezielte Angriffe auf Firmennetzwerke sind sehr leicht durchzuführen und können mit glaubwürdigen E-Mails ihren Anfang nehmen. Das Betriebssystem Windows spielt den Angreifern dabei durch unsinnige Standardeinstellungen in die Hände. Den Rest erledigt die Sachunkenntnis des Anwenders. Schutzsoftware ist häufig machtlos. Durch die Verschlüsselung der Daten der Firma kann deren Existenz bedroht werden; ob eine Lösegeldzahlung überhaupt zu einer Entschlüsselung führt, darf bezweifelt werden. Wehe dem, der kein aktuelles Datenbackup hat.