Seit einigen Tagen kursieren Nachrichten über eine Schadsoftware namens Mumblehard, von der es heißt, dass sie schon seit mindestens fünf Jahren Linux-Server und solche mit dem BSD-Betriebssystem befällt und als Spam-Schleudern missbraucht. Sie soll in dieser Zeit unentdeckt geblieben sein, weil sie ihre Fähigkeiten nur maßvoll und sporadisch einsetzt.

Eine Schadsoftware für Linux?

Ich interessiere mich besonders für Meldungen von Schadsoftware für Linux-Systeme, da ich ja nach wie vor bei jeder Gelegenheit die Meinung äußere, dass es bislang keine realistische Schadsoftwaregefahr für Linux-Anwender gibt. In den zwölf Jahren, die ich mich nun mit Linux beschäftige, habe ich noch von keiner erfolgreichen Infektion von Desktop-Linux gehört. Server sind aber eine ganz andere Hausnummer, und für diese gibt es durchaus Schadsoftware.

Bei dem Schädling namens Mumblehard handelt es sich um eine Backdoor mit Spam-Server. Er findet sich auf Linux- und BSD-Systemen. Das ist zunächst nicht weiter verwunderlich, da das Programm in Perl geschrieben ist, einer Programmiersprache, die auf diesen Betriebssystemen zum Standard gehört, auf Windows aber weitgehend unbekannt ist.

Bezüglich des Infektionsweges gibt es in einigen Quellen vorsichtige Vermutungen in Richtung alter und unsicherer Installationen der Content Management Systeme Joomla und WordPress. Das ist sicher eine Möglichkeit, schlechte Administration ist betriebssystemunabhängig und kommt leider sehr oft vor.

Sicherheitslücken im Betriebssystem wurden also nach derzeitigem Kenntnisstand nicht ausgenutzt. Tatsächlich ist die Entfernung des Schädlings auch trivial und schnell erledigt, er ist auch nicht schwierig aufzuspüren, ein Administrator müsste nur erst einmal bemerken, dass überhaupt ein Schädling im System sitzt. Mumblehard ist nicht dauernd in Aktion und fällt daher erst dann auf, wenn ein Server durch die Spam-Versendung auf einer Blacklist landet und gesperrt wird.

Besonders dreiste Schadsoftwarevermarktung

Allerdings gibt es sehr deutliche Hinweise darauf, dass die Schadsoftware nicht nur mehr oder weniger bewusst installiert wird, sondern dass sogar eine Art Marketingkonzept dahintersteht, das so frech ist, dass man es kaum glauben mag.

Schon früh tauchten Hinweise auf, dass Mumblehard mit einem Produkt namens DirectMailer in Verbindung steht, das von einer Firma namens YellSOFT vertrieben wird. Die im Perl-Script des Schädlings eingetragenen Command & Control Server sind Server dieser Firma. DirectMailer ist ein in Perl geschriebener E-Mail-Versender. Aber das ist noch nicht alles.

Dass die Firma YellSOFT und ihr Direct Mailer irgendwie mit Spam und Schadsoftware zusammenhängen, ist gar nicht wirklich neu. Bereits 2009 wurde darauf hingewiesen. Es gibt keinen Grund zu der Annahme, dass Mumblehard irgend etwas anderes ist, als der damals entdeckte Spam-Mailer.

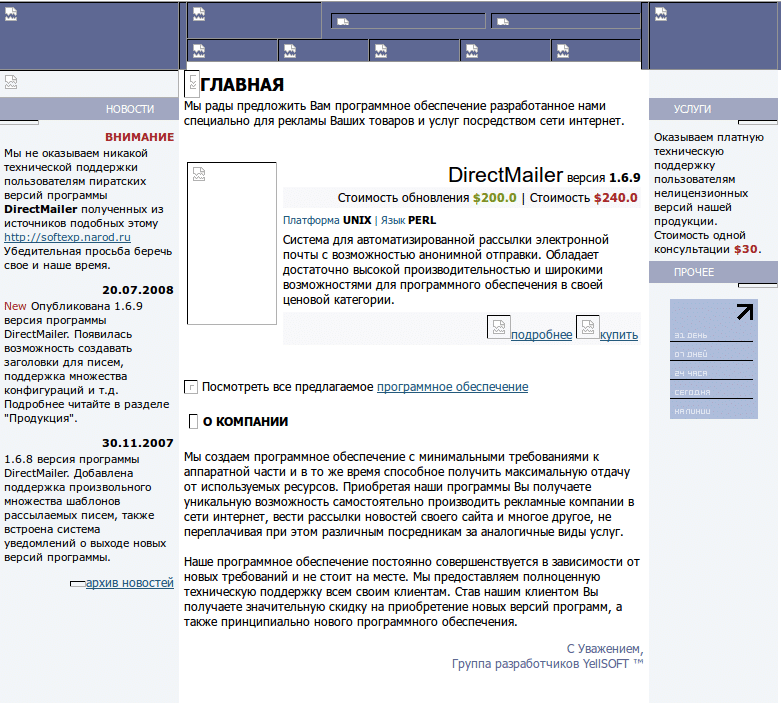

Die Krönung aber ist, dass YellSOFT, anscheinend eine russische Firma, gleich auf der Seite, auf der sie Direct Mailer für 240$ vertreibt, auf eine Raubkopie desselben Programms verlinkt. Die Webseite der Firma ist derzeit nicht erreichbar, aber das folgende Bildschirmfoto stammt aus dem Google Cache mit dem Datum 30.04.2015:

Die Grafikelemente der Webseite fehlen im Google-Cache. Die Programmbeschreibung in der Mitte nennt DirectMailer ein Programm zur automatischen Versendung von E-Mail, auf Wunsch auch anonym. In der linken Spalte unter der roten Überschrift Внимание steht, dass die Firma keinen Support für die unter dem angegebenen Link und ähnlichen Quellen erhältliche (!) Raubkopie des Programms übernimmt.

Es stellt sich die Frage, welcher seriöse Anbieter von Software verlinkt denn wohl direkt auf einen Verteiler von Raubkopien? Das hat den Anschein eines indirekten Aufrufs zur Verwendung der Raubkopie – entweder bewusst oder durch bodenlose Dummheit.

Rechts oben bietet die Firma übrigens dann doch Service für nicht lizensierte Versionen der Software an, zum Preis von 30$…

Ob auch die legitim erworbene Version von Direct Mailer Schadcode enthält, ist zurzeit noch nicht bekannt, aber es deutet vieles darauf hin, dass diese Firma bewusst zumindest die Raubkopie selbst verteilt oder unterstützt, in der dann wohl der Schadcode enthalten sein dürfte.

Falls sich die mögliche Verbindung zu schlecht gewarteten Content Management Systemen nicht bewahrheiten sollte, handelt es sich also nur um durch den Anwender selbst installierte Schadsoftware, die sich dieser mit einer Raubkopie eingehandelt hat. Selbst Schuld, kann man da nur sagen. Aber es ist schon dreist, wenn ein Softwarehersteller selbst Raubkopien oder womöglich gar sein offizielles Produkt mit solchen Funktionen ausstattet.