In den letzten Tagen habe ich recht viele E-Mails mit gleichem Layout und ähnlichem Inhalt erhalten, die offensichtlich einen Versuch darstellen, erschreckten Empfängern der E-Mail eine Schadsoftware unterzujubeln. Anstatt die schädliche Datei direkt als Anhang beizulegen, wird ein Link auf einen Dropbox-Download in die E-Mails gesetzt. Darin verbirgt sich eine Bildschirmschoner-Datei, die der Laie nicht sofort als ausführbares Programm und damit als Gefahr erkennt.

Update: In den vergangenen Tagen hat dieser Beitrag aus dem Oktober 2014 ungewöhnlich viele Zugriffe erhalten. Tatsächlich scheint die Masche mit vermeintlichen Rechnungen, die zum Download auf Dropbox-Freigaben liegen, gerade (März 2017) wieder aufgewärmt zu werden. Ein Exemplar habe ich auch gesehen, es handelt sich aber nur um eine simple Text-E-Mail in deutscher Sprache. Die verlinkte Datei ist ein ZIP-Archiv, das dann wiederum irgend eine ausführbare Datei mit Schadsoftware enthält. Also: E-Mail löschen, Datei nicht herunterladen, niemand verteilt seriöse Rechnungen über Dropbox-Downloads.

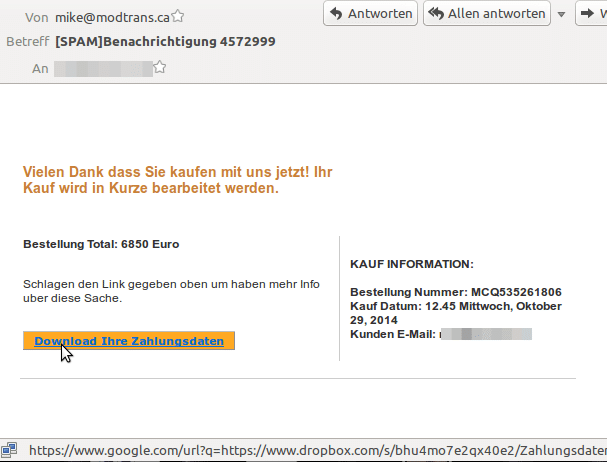

So sieht der Inhalt dieser E-Mails aus:

Abgesehen von der gruseligen Grammatik, die bereits sämtliche Alarmglocken auslösen sollte, gibt es weitere Hinweise darauf, dass es sich um Spam und einen Angriff handelt: zunächst einmal war die verwendete Empfängeradresse (hier ausgeblendet) bereits äußerst veraltet. Des weiteren kann man im unteren Bereich des Bildes einen Teil der Adresse sehen, auf die der Link führen soll. Die nicht im Bild enthaltene vollständige Adresse zeigt, was hier durch einen Klick passieren soll:

- Es wird Google aufgerufen, um über eine Suche einen Dropbox-Link aufzurufen.

- Der Dropbox-Link (der jetzt bereits nicht mehr funktioniert) zeigt auf eine Datei namens „ZahlungsdatenE1FUA.scr“.

- Diese Datei soll heruntergeladen und ausgeführt werden.

SCR-Dateien sind Bildschirmschoner für Windows. Das SCR-Format gehört zu den unter Windows ausführbaren Dateien, das heißt, durch Doppelklick auf eine solche Datei kann im Grunde ein beliebiges Programm gestartet werden.

Hier handelt es sich offensichtlich um einen relativ stümperhaften Versuch, Benutzer durch einen Schreck (Rechnung über 6850 Euro!) zu einem Klick zu verleiten. Wird die SCR-Datei geöffnet, wird eine Schadsoftware auf dem System installiert.

Derartige Angriffe sind kurzlebig, sie sind in der Regel nicht lange aktiv. Als diese E-Mail bei mir eintraf, gab es die Datei, auf die der Link zeigt, bereits nicht mehr. Aber zu Beginn dieser Spam-Kampagne wird es durchaus ein Zeitfenster gegeben haben, in der dieser Angriff hätte erfolgreich stattfinden können. Schadsoftware wird heutzutage in der Regel nur noch über wenige Stunden hinweg aktiv verteilt, so dass Gegenmaßnahmen wie Signaturupdates für Virenscanner gegen diese Programme keine Chance haben.

Update: Ich konnte die Datei zwar nicht mehr herunterladen, aber mimikama.at hat eine andere Datei aus dieser Serie analysiert. Offensichtlich wechseln die Angreifer die Datei und den Pfad schnell aus, um ihre Spuren zu verwischen. Es handelt sich um eine Schadsoftware, die nur von wenigen Virenscannern bereits erkannt wird. Wichtig ist außerdem, dass die Datei ein PDF-Logo als Icon anzeigt, aber mit der Endung *.scr versehen ist. Diese registrierten Endungen werden wegen einer standardmäßigen Einstellung des Windows-Explorers aber bei den meisten Benutzern nicht angezeigt, der Angegriffene sieht also nur eine PDF-Datei. Mein Beitrag Vernünftige Einstellungen für Dateiendungen erklärt, wie Sie diese häufig ausgenutzte unsichere Voreinstellung ändern.

Es ist also zu jeder Zeit wichtig, sich durch E-Mails mit zunächst erschreckendem, überraschendem oder neugierig machendem Inhalt nicht zu Klicks auf Links verleiten zu lassen. Überlegen Sie genau, was Sie tun. Gerne werden auch aktuelle Nachrichten (Ebola und andere Katastrophen, Nachrichten über Prominente, vermeintliche Sex-Skandale…) dazu benutzt, schnelle Klicks zu provozieren. Und nicht immer kann man sich darauf verlassen, dass sich der Angriff durch mangelhafte Sprachkenntnisse selbst entlarvt.