Zahlreiche Angriffe auf IT-Systeme vor allem von Unternehmen erfolgen derzeit über E-Mails, die vorgeben, legitime Geschäftskorrespondenz zu sein. Häufig werden z.B. als Absende- und Empfangsadressen Mailadressen derselben Domäne (Internetadresse) verwendet, wobei der Absender natürlich gefälscht ist. So entsteht der Eindruck, die E-Mail stamme von einem Kollegen. Insbesondere Firmen, die sich um die Gestaltung ihrer E-Mails nicht scheren und deren Mails sich von Spam selbst optisch nicht unterscheiden, können auf diese Weise schnell zum Opfer einer Kampagne mit Erpressungstrojanern werden.

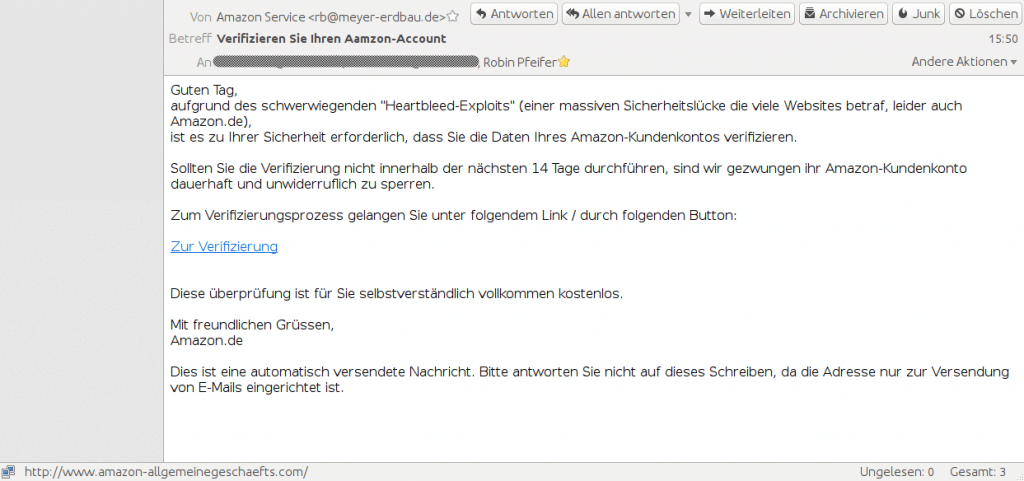

Hier zeige ich Ihnen ein Beispiel für eine äußerlich recht glaubhaft aufgemachte Kampagne per E-Mail, bei der nicht auf Bekanntheit gesetzt wird:

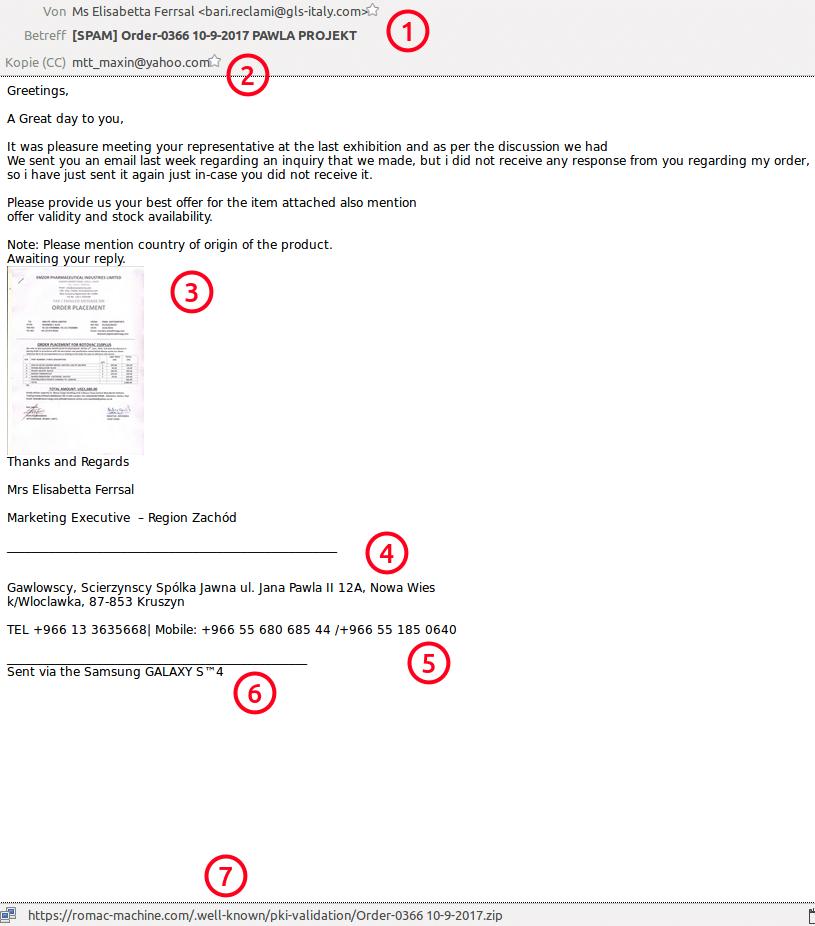

Auf den ersten Blick könnte diese E-Mail durchaus eine echte Firmen-E-Mail sein. Anhand welcher Indizien erkennt man nun, dass man es tatsächlich mit einem Angriff zu tun hat?

Punkt 1 ist die vorgebliche Absende-Adresse. Eine Elisabetta Ferrsal von GLS Italien ist also der Absender. Die E-Mail-Adresse lautet auf bari-reclami, ein kurzer Blick auf Google Translate legt nahe, dass dies wohl eine Beschwerdestelle ist. Würde die Beschwerdestelle von GLS bei Ihnen etwas bestellen?

Punkt 2 zeigt eine in Kopie gesetzte Yahoo-Adresse. Kaum etwas, das man in einer geschäftlichen Mail erwarten würde, aber nicht unmöglich.

Der Text ist gut formuliert, aber unspezifisch: weder wird die Messe genannt noch ein Gesprächspartner. Es wird der Eindruck erweckt, dass es sich um eine Wiederholungsanfrage handelt, was vielleicht dazu führen könnte, dass man schneller und unaufmerksamer reagiert.

Punkt 3 zeigt eine Abbildung des angeblichen Bestelldokumentes. Dieses verfügt über einen Link, dessen Zieladresse an Punkt 7 zu sehen ist: Eine ZIP-Datei auf der Webseite romac-machine.com. Bei dieser Firma handelt es sich um einen Bäckereigerätezulieferer aus Italien. Sehr wahrscheinlich weiß diese Firma nicht, dass ihre Webseite oder zumindest deren Server wohl zum Verteilen einer Schadsoftware missbraucht wird.

Natürlich sollte das ZIP-Archiv alleine schon zur Vorsicht gemahnen. Die ZIP-Datei enthält ein jar-Archiv, also ein Java-Programm. Ein ganz klassischer Angriff auf eine vorhandene Java-Installation, die durch Doppelklick auf die jar-Datei ausgeführt wird und den eigentlichen Schadcode dann von irgendwo im Internet herunterlädt.

Absurd wird es an Punkt 4: Plötzlich eine polnische Adresse. Und noch absurder an Punkt 5: Die Telefonvorwahl +966 gehört gar zu Saudi-Arabien.

Zu guter Letzt zeigt die Signatur an Punkt 6, dass die Mail anscheinend von einem Mobiltelefon Samsung Galaxy 4 gesendet wurde.

An dieser E-Mail stimmt einfach zu vieles nicht, als dass man sie ernst nehmen könnte. Trotzdem könnten unaufmerksame Mitarbeiter das Dokument herunterladen, auspacken und -vorausgesetzt, auf ihrem System ist Java vorhanden- die Schadsoftware bzw. deren Download und Aktivierung mit einem Doppelklick auslösen.

Ein weiteres Beispiel dafür, dass Schulung und Wachsamkeit die besten Mittel sind, um Bedrohungen frühzeitig zu erkennen.

Bitte geben Sie mir ein kleines Feedback!

War dieser Beitrag für Sie nützlich?

[thumbs-rating-buttons]