Heute habe ich per E-Mail eine Bewerbung auf „die von mir ausgeschriebene Stelle bei meinestadt.de“ bekommen. Da ich keine solche Stelle ausgeschrieben habe, ist klar, dass es sich um eine Form von Spam oder einen Angriff handeln muss. Die E-Mail ist textlich klar, wenn auch nicht auf einen bestimmten Beruf ausgerichtet, und das beiliegende Foto zeigt einen sympathischen jungen Mann; es könnte so direkt von einer Plattform wie LinkedIn oder Xing kopiert sein, ist aber sehr groß und gut aufgelöst.

Der Text der E-Mail lautet wie folgt:

Sehr geehrte Damen und Herren,

anbei erhalten Sie meine Bewerbung für Ihre bei meinestadt.de ausgeschriebene Stelle. Warum ich die Stelle optimal ausfüllen kann und Ihrem Unternehmen durch meine Erfahrung zahlreiche Vorteile biete, entnehmen Sie bitte meinen ausführlichen und angehängten Bewerbungsunterlagen.

Ich freue mich, wenn ich mich Ihnen noch einmal persönlich vorstellen kann.

Mit freundlichen Grüßen,

Dominik Reichelt

Als Absender dient die Adresse email hidden; JavaScript is required, soweit sieht also alles legitim aus. Die ebenfalls beiliegende Datei Bewerbung.zip ist ein Archiv, das mit 4 kb etwas klein geraten ist. Allzuviele Daten kann es nicht enthalten.

In dem Archiv befinden sich zwei Dateien, die bei Windows-Benutzern, die immer noch die unsichere Voreinstellung beibehalten haben, registrierte Endungen auszublenden, wie Word-Dokumente aussehen: Bewerbung.doc und Lebenslauf.doc. Natürlich könnte man hellhörig werden, weil man die Endung .doc eigentlich gar nicht sehen dürfte, aber ich gehe davon aus, dass kaum einer das bemerkt.

Tatsächlich haben die beiden Dateien eine weitere, ausgeblendete Endung: .js. Es handelt sich also um Dateien, die Windows wie JavaScript-Programme behandelt. Bekanntlich entscheidet ja einzig und allein die Endung, was Windows mit einer Datei zu tun versucht. Würde man jetzt eine dieser -übrigens inhaltlich identischen- Dateien doppelklicken, öffnet man damit nicht etwa, wie erwartet, die Textverarbeitung, sondern den Windows Script Host – ein Systemprogramm, das standardmäßig auf jedem Windows-System fröhlich und kritiklos alles ausführt, was man ihm an Skripten so vorwirft.

Natürlich handelt es sich bei diesen Dateien um Trojaner-Downloader – virustotal.com identifiziert diese Dateien zurzeit zwar nur mit 3 von 54 Scannern, aber das reicht. Die Skripte würden also, wenn der Windows Script Host sie ausführt, irgend eine Schadsoftware, sehr wahrscheinlich einen Erpressungstrojaner, aus dem Netz herunterladen und ihr böses Werk beginnen.

Windows Script Host ausschalten

Höchstwahrscheinlich gehören Sie zu den Benutzern, die den Windows Script Host gar nicht brauchen. Wenn Sie nicht selbst Skripte schreiben, die den WSH benutzen, können Sie sich also wenigstens vor diesem Angriffsvektor schützen, indem Sie den WSH abschalten. Wenn Sie dann später bei der Verwendung eines legitimen Programms, das den WSH doch benötigt, eine Fehlermeldung erhalten, die besagt, dass der Windows Script Host nicht aktiv ist, dann können Sie ihn immer noch wieder reaktivieren.

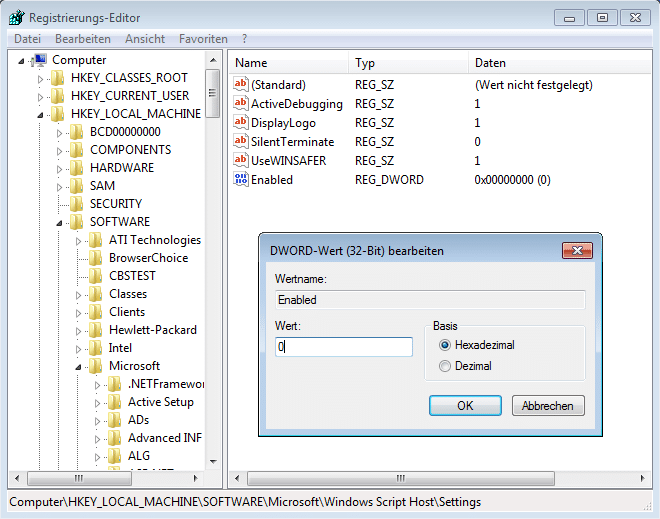

Dazu ist es notwendig, mit dem Registry Editor von Windows einen neuen Wert in der Registry zu erstellen. Zum Reaktivieren würden Sie diesen Wert dann entweder löschen oder auf 1 setzen.

Ich erkläre Ihnen hier bewusst nicht, wie Sie den Registry Editor finden und öffnen. Wenn Sie das nicht wissen, lassen Sie die folgende Operation lieber von jemandem durchführen, der es weiß. Der Registry Editor kann bei falscher Bedienung Ihr Windows unbrauchbar machen.

Der Pfad zu dem zu ändernden Wert lautet:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows Script HostSettings

An dieser Stelle ist ein neuer Wert vom Typ DWORD zu erstellen, der den Wertnamen Enabled bekommt. Der Wert ist 0, wie im Bildschirmfoto gezeigt:

Wenn der Registry Editor geschlossen wird, wird der Wert gespeichert und der Windows Script Host sollte abgeschaltet sein. Dies stoppt neben JavaScript-Schadcode auch Visual Basic-Skripte. Viele Angriffsvektoren können auf diese Weise ohne Nachteile für die meisten Benutzer entschärft werden.

War dieser Beitrag für Sie nützlich?

[thumbs-rating-buttons]