Aktuell (März 2024) beobachte ich eine Welle von Phishing Mails, die vorgeben, von MetaMask zu sein. Meta Mask ist eine sogenannte CryptoWallet, also ein Verwaltungsprogramm für virtuelle Währungen – ein Bereich, den ich bisher nicht näher beachtet habe. Aber natürlich ist alles, was mit Crypto-Währungen zusammenhängt, interessant für Angreifer von der dunklen Seite der Wiese.

Die Mails, die ich bekommen habe, eskalieren ihre Warnungen im Betreff. Das kann Absicht oder Zufall sein. Erst habe ich am 1.3. zwei Mal eine Mail mit dem Betreff „Account Security Notification“ bekommen. Am 4.3. hieß der Betreff „Urgent Alert!“, am 8.3. dann „Final Call“.

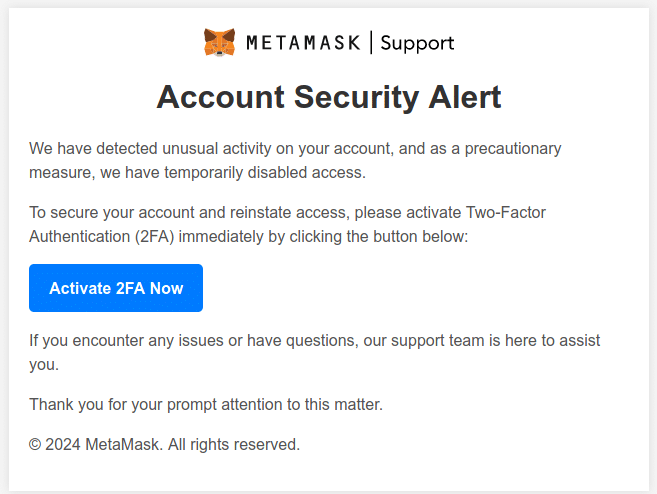

Inhaltlich ähneln sich die Mails. Im Bild die Mail „Final Call“, da hier das Logo am wenigsten Platz wegnimmt.

Der Text der Mail entspricht mit geringen Modifikationen in allen Mails etwa diesem:

We have detected unusual activity on your account, and as a precautionary measure, we have temporarily disabled access.

To secure your account and reinstate access, please activate Two-Factor Authentication (2FA) immediately by clicking the button below:

[ Activate 2FA now ]If you encounter any issues or have questions, our support team is here to assist you.

Thank you for your prompt attention to this matter.

© 2024 MetaMask. All rights reserved.

Die Absender sind recht leicht als Unsinn zu erkennen. Die eingetragenen Absender folgen dem Muster email hidden; JavaScript is required, wobei die x für eine wechselnde 5-stellige Zahl stehen. Die domäne 2fa.io steht derzeit bei namecheap zum Verkauf. Bei der dritten Mail wurde sogar das a in der Domäne vergessen. Bei der vierten wurde die Endung .eth statt .io verwendet und auf die Zahl verzichtet.

Tatsächlich kommen die Mails laut Kopfzeilen aber alle von der Domäne nxcli.io, und zwar von einer Adresse email hidden; JavaScript is required, wobei die x hier für einen wechselnden zehnstelligen Hexwert stehen.

Zentral für den Phishing-Versuch sind natürlich die Buttons, die die Aktivierung einer Zweifaktor-Authentifizierung nahelegen. Jeder der Buttons in den vier Mails führt auf eine andere Domäne. Zwei davon waren nicht funktioniernde Subdomänen von sa.com, diese Domäne selbst ist nicht mit einer Website verbunden. Eine der beiden Subdomänen war, wenn sie ohne Parameter aufgerufen wird, als Dateiliste anzeigbar und die dort liegenden zwei PHP-Dateien können heruntergeladen werden. Eine ist ein MD5-Schlüssel, die andere ist ein Mini-Formular, das ein Passwort abfragt.

Die beiden anderen Domänen gehören zu einem IT-Unternehmen in London und einem Grafikdesigner in Neuseeland, die vermutlich nicht wissen, dass ihre Websites gehackt worden sind. Es wird sicher ein ganzes Netzwerk schlecht gesicherter oder gepflegter Websites hierfür verwendet. Bei den beiden funktionierenden Websites handelt es sich um handgestrickte PHP-Websites (kein CMS wie z.B. WordPress erkennbar), interessanter gemeinsamer Nenner ist, dass beide auf Cloudflare CDN setzen.

Ruft man die Zielseite des Buttons auf, so gibt es eine Weiterleitung auf eine Captcha-Abfrage bei verification-captcha.com. Hier soll man ein Cloudflare-Captcha bestätigen. Dasselbe passiert, falls man diese Domäne direkt aufruft. Anschließend landet man dann auf google.com. Die Verifikationsdomäne wurde erst vor wenigen Tagen eingerichtet, insofern gehört sie wohl zu dem Phisher. Ich vermute, dass vielleicht etwas anderes passiert, wenn die Metamask-Browsererweiterung vorhanden ist, was bei mir nicht der Fall ist. Einen Versuch, Logindaten abzugreifen, konnte ich jedenfalls nicht sehen.

Ich nehme an, dass es darum geht, Zugriff auf fremde Metamask Wallets zu erhalten. Wie immer gilt: Niemals einen Login durchführen, auf den man durch eine suspekte E-Mail gelangt ist. Wenn Sie einen Dienst tatsächlich nutzen, für den Sie eine Warnung erhalten, öffnen Sie den Dienst nicht über die Mail, sondern auf die sonst gewohnte Weise, und sehen Sie dort nach dem Rechten.