Seit einiger Zeit beobachte ich Phishing-Angriffe auf diverse meiner Mailadressen, die als legitime IONOS-Mails auftreten. IONOS ist ein Hoster (hat auch das 1&1-Hosting übernommen), und mit diesen Mails wird versucht, irgendwen zu treffen, der unter dieser Mailadresse tatsächlich Verträge mit IONOS hat.

Bei den Mails handelt es sich um reine Textmails mit einem vorgeblichen Absender email hidden; JavaScript is required.

In der hier abgebildeten Variante geht es um eine Vertragsbestätigung, aber frühere Varianten behaupteten, es ginge um eine Rechnung. Die Textinhalte sind also unterschiedlich. Gemeinsam haben die Angriffe aber, dass der Anhang eine HTML-Datei ist. Unter Windows ist es leider nach wie vor üblich, die Dateiendung auszublenden, weshalb man das auf diesem System meist nicht auf den ersten Blick sieht. Das ist nach wie vor ein gravierendes Sicherheitsrisiko. In der abgebildeten Mail handelt es sich vorgeblich um Allgemeine Geschäftsbedingungen, bei früheren Varianten der Phishing-Mail um eine Rechnung.

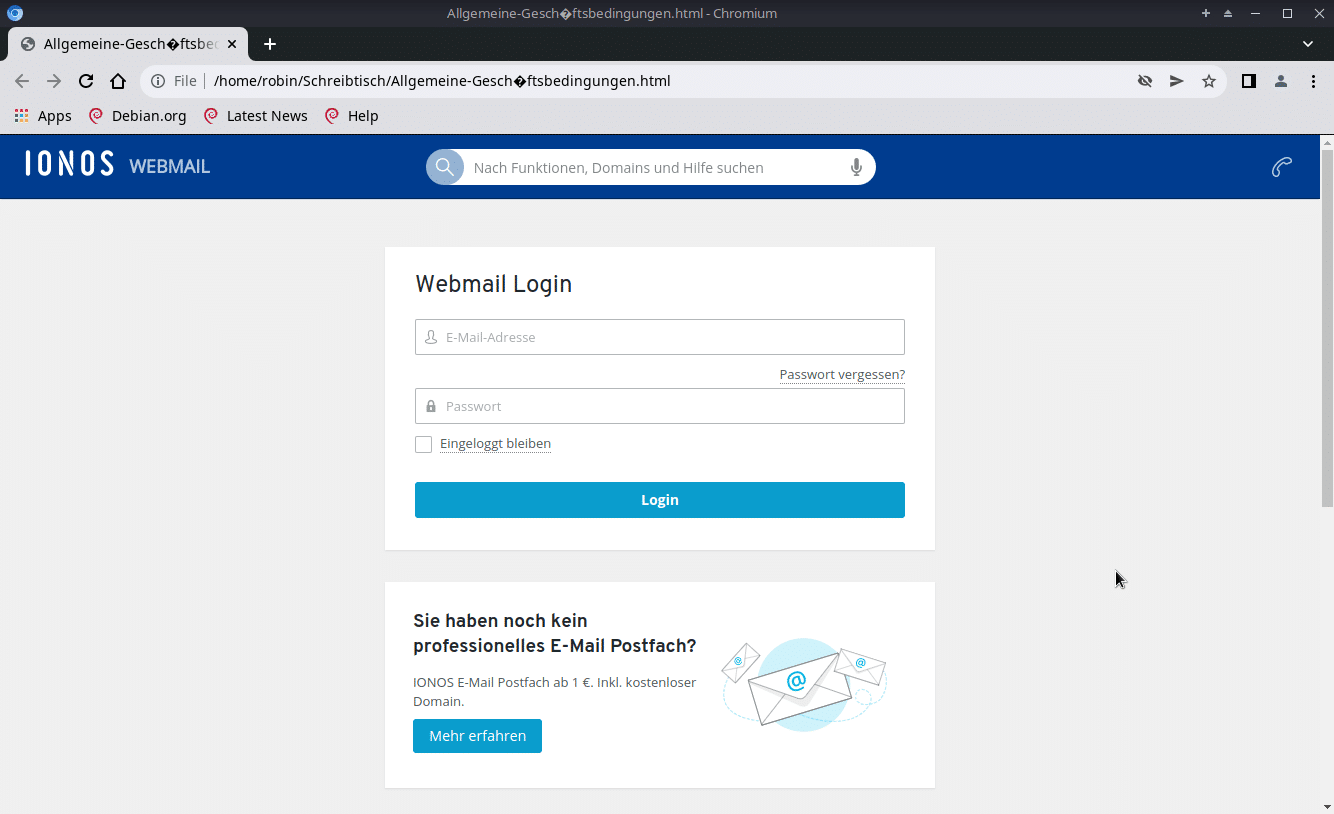

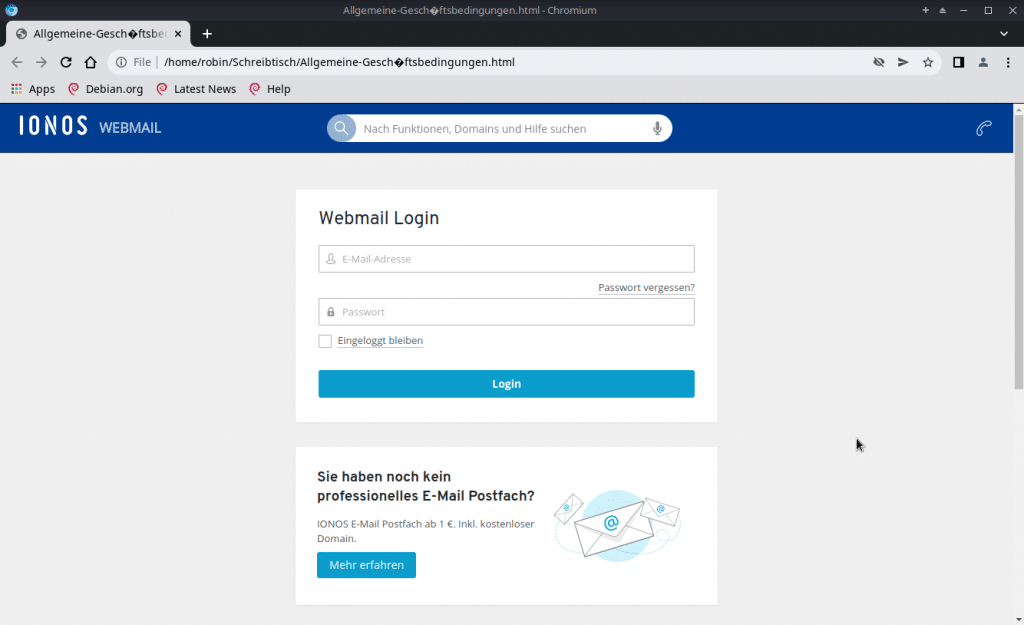

In jedem Fall stellt diese HTML-Datei einen Login von IONOS dar. Wenn man die Datei anklickt, wird sie also im Browser geöffnet.

Wie man an dem Bildschirmfoto gut erkennen kann, handelt es sich um eine lokale HTML-Datei (siehe Wort „File“ in der Adresszeile und den lokalen Linux-Pfad), gespeichert auf meinem Schreibtisch, die einen Webmail Login zeigt. Untersucht man die HTML-Datei in einem Editor, findet man dort ein verdächtig aussehendes JavaScript:

Das hier mit „var“ in Zeile 83 beginnende Script besteht aus lauter kodierten Zeichen. In einer früheren Mail war dies noch simpler gestaltet, da war es eine einfache Unescape-Sequenz. Damals wie heute wurde daraus ein Formular generiert, das seinerseits beim Absenden von einem Script auf https:// email-businessionos.su/ionos/api.php abgearbeitet wurde. Offensichtlich ist „email-businessionos.su“ nicht IONOS, sondern irgendeine beliebige Domäne. Die zugehörige IP-Adresse liegt bei einem bulgarischen Provider.

Die neue Sequenz ist deutlich mühseliger zu dekodieren. Wenn man aber einfach falsche Daten in den Login einträgt und das Script ausführt, wird eine Verbindung zu eben dieser Domäne getriggert, das ist im Browser erkennbar.

Fazit also: Wenn Sie eine E-Mail von IONOS erhalten, der Sie Glauben schenken könnten, weil Sie tatsächlich mit der empfangenden Mailadresse IONOS-Kunde sind, prüfen Sie den Anhang. Wenn es sich um eine HTML-Datei handelt, ist es ein Angriff, bei dem versucht wird, Ihren Login zu stehlen.

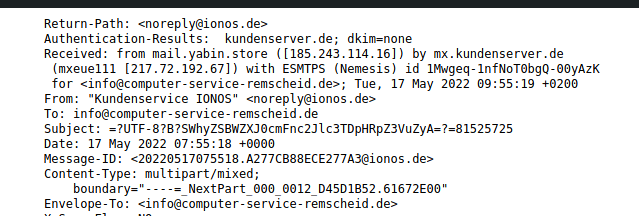

Sie können alternativ auch einen kurzen Blick in den Header (Quelltext) der E-Mail werfen.

Die Return-Path-Adresse ist nur ein gefälschter Absender. Die Zeile 3 zeigt, dass die tatsächliche Quelle ein Server namens mail.yabin.store ist, IP-Adresse 185.243.114.16. Diese IP-Adresse gehört einem australischen Provider. Tatsächliche Mails von IONOS und 1&1 kommen von mout-cscorp.1and1.com mit IP-Adressen aus dem Bereich 212.227.15.X, und dieser gehört wirklich IONOS.